А время то идет. Оказывается, планшеты шагнули вперед. Как только увидел, купил себе Wacom Bamboo Pen&Touch. Фактически это большой мультитач тачпад как в ноутбуке + планшет. Возможностей использования – масса, всех не описать. Будем осваивать.

А время то идет. Оказывается, планшеты шагнули вперед. Как только увидел, купил себе Wacom Bamboo Pen&Touch. Фактически это большой мультитач тачпад как в ноутбуке + планшет. Возможностей использования – масса, всех не описать. Будем осваивать.

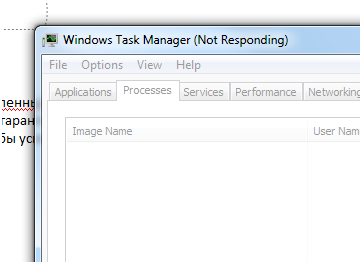

Первый раз вижу, что бы завис Task manager:

Вот же ж фигня: стоит оставить свежеустановленный Windows Server 2003 хотя бы на пару часов в общедоступной сети или интернет, машинка гарантированно заражается вирусом удаленно. Соответственно, трюк заключается в том, что бы успеть накатить апдейты до того, как машинку заразят.

Update: как оказалось, достаточно просто подключить голому серверу сеть, заражение происходит практически мгновенно. Симптом: перестают открываться сайты Microsoft. Один из вариантов решения: сразу после установки не подключать сеть и через ISO образ передать антивирус, ну и установить его.

Для того, что бы добавить правила обратного NAT (DNAT) в Ubuntu используя стандартный для него ufw, достаточно в начало файла /etc/ufw/before.rules добавить такие строки:

*nat:PREROUTING ACCEPT [0:0]-A PREROUTING -i ethX -p tcp --dport XXX -j DNAT --to-destination A.B.C.D:YYYCOMMIT

Тем самым для внешнего интерфейса ethX будет прокинут порт XXX внутрь сети на хост A.B.C.D порт YYY.

Казалось бы, все очевидно: заходим в Server Configuration / Hub Transport и создаем еще один Receive Connector на альтернативном порту. Вот только Exchange соединения принимать стал, но пользователю (с авторизацией) почту отправить не дает: “client does not have permissions to send as this sender”. Больше часа ушло на то, что бы найти что нужно еще сделать. Нужно разрешить этому коннектору слать почту командой:

add-adpermission 'Rec_Connector_Name' -User AU -ExtendedRights ms-Exch-SMTP-Accept-Authoritative-Domain-Sender

Rec_Connector_Name – заменить на имя коннектора.

Не дают покоя спаммеры факультетской почте. После настройки Яндекс.Спамооборона 1024 спам в ящики практически перестал приходить, но пошла новая тема – вдувать за день в очередь около миллиона корявых сообщений, которые системе приходится обрабатывать и получается, фактически, отказ в обслуживании.

Пришлось подключить к postfix релею policy server Postgrey. Смысл её работы:

When a request for delivery of a mail is received by Postfix via SMTP, the triplet CLIENT_IP / SENDER / RECIPIENT is built. If it is the first time that this triplet is seen, or if the triplet was first seen, less than 5 minutes ago, then the mail gets rejected with a temporary error. Hopefully spammers or viruses will not try again later, as it is however required per RFC.

Тем самым отсекается основной поток одинаковых писем.

Настроить на Ubuntu очень просто:

apt-get install postgrey

И потом добавить нужную директиву к smtpd_recipient_restrictions, например:

smtpd_recipient_restrictions = permit_mynetworks, reject_unauth_destination, check_policy_service inet:127.0.0.1:10023

И перезапустить postfix:

/etc/init.d/postfix reload

После этого не помешает очистить очередь от скопившихся там баунсов. Что бы найти и удалить все письма в очереди от MAILER-DAEMON, я воспользовался скриптом, найденным тут:

#!/bin/bash

mailq | tail -n +2 | grep -v '^ *(' | awk 'BEGIN { RS = "" }

# $7=sender, $8=recipient1, $9=recipient2

{ if ($7 == "MAILER-DAEMON" )

print $1 }

' | tr -d '*!' | postsuper -d -

Встала задача максимально быстро и правильно поднять офисный роутер на ubuntu. Почему то мне подумалось, что эту процедуру уже давно должны были упростить и вручную ничего делать не надо. Я оказался практически прав: очень многое упростили и стандартизировали, нужно просто действовать по официальной документации ubuntu (главное найти правильный раздел).

Настройка сетевых интерфейсов описана тут.

На этой страницы на Wiki описана настройка файрвола в общих чертах.

На странице по настройке firewall на ubuntu 9.10 написано как включить ufw и настроить через него же NAT (Masquerading). Единственное, что я сначала сделал

ufw allow 22

а уж только потом

ufw enable

так как настраивал сервер удаленно.

В итоге серверный файрвол настраивается через простенькую команду ufw, а дополнительные правила для NAT вписываются в конфиги ufw вручную, но там нет ничего сложного.

Остается настроить DHCP и насладиться полученным результатом.

Встала необходимость на факультете поставить панель управления. Из коммерческих аналогов я недавно сталкивался с ISPManager, круть страшная, только денег стоит 🙂 . Пришлось рассмотреть бесплатные аналоги. Зацепились за SysCP. Вроде неплохая штука, привожу несколько особенностей по установке на Ubuntu 9.10.

Подключаем репозиторий syscp для получения пакета для Debian Lenny. Добавляем deb http://debian.syscp.org/ lenny/ в /etc/apt/sources.list . Далее:

wget http://debian.syscp.org/pubkeyapt-key add pubkeyapt-get update

Ставим панель командой:

apt-get install syscp

Вот только в таком варианте будет установлена еще большое количество ненужных мне пакетов. На факультетском сервере мне не нужно управление почтой. Ставим без дополнительного барахла:

apt-get --no-install-recommends install syscp

Пакет фактически устанавливает документацию и сайт в /var/www/syscp.

Далее надо проверить настройки apache, что бы достучаться до этого сайта, открыть его и следовать инструкциям. Используемые демоны типа (Web/Ftp/etc) настраиваются уже в процессе, система выдает четкие инструкции. Не читая никакой документации получилось тыками мышки все настроить. Конфиги система обновляет через запуск консольных php скриптов по крону или xinetd. В последнем случае изменения применяются сразу, без таймаута, который получается из-за крона.

В общем – понравилась.

Пришлось по долгу службы покрутить немного сервер DELL PowerEdge R610. Все как обычно – технически очень красивая железка, ЖК экранчики и тд. Как и ожидалось, после включения железка завизжала и загудела, но вскоре постепенно начала уменьшать обороты и перешла на уровень, когда её стало практически не слышно. Первый раз держу в руках промышленный, одноюнитовый сервер, которого реально не слышно (без нагрузки естественно). Рядом сидят сотрудники и комфортно работают. Это прогресс.

В одном месте собрано практически все, что нужно, что бы понять, что происходит с сетью.